Idle-About

Introduction

Show books order by rank, crawled booklists from douban.

Project on Github

https://github.com/Ext4FAT/BookSelector

Developer

Dependency

1 | libhtmlcxx-dev |

Usage

1 | [USAGE] |

Idle About

No results found

Show books order by rank, crawled booklists from douban.

https://github.com/Ext4FAT/BookSelector

1 | libhtmlcxx-dev |

1 | [USAGE] |

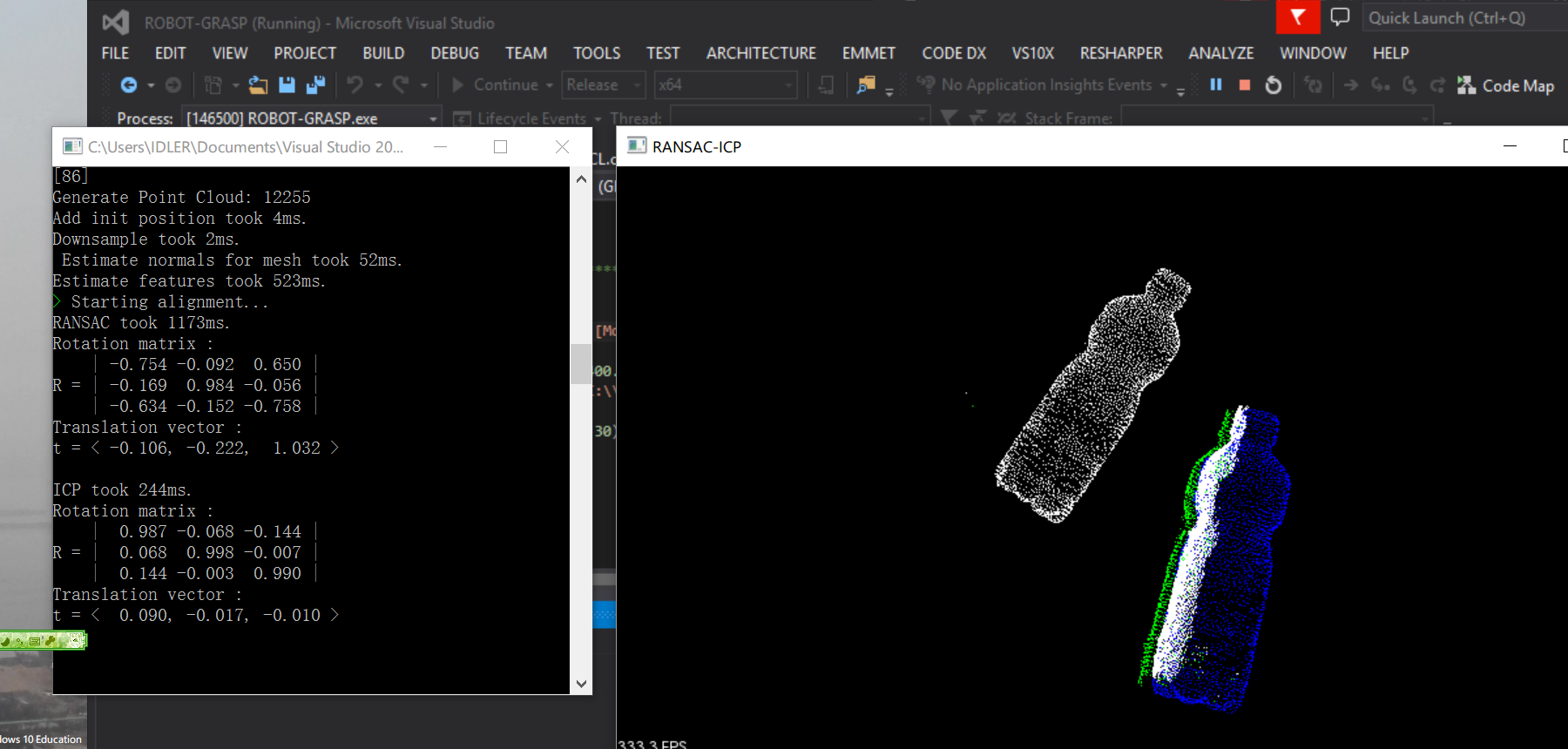

This procedure implemented by C plus plus with Open Soure Library OpenCV, PCL, and Realsense Developer SDK.

https://github.com/IDLER1229/Registration

Intel® RealSense™ camera fits remarkable technology into a small package. There are three cameras that act like one—a 1080p HD camera, an infrared camera, and an infrared laser projector—they “see” like the human eye to sense depth and track human motion. Intel® RealSense™ technology1 redefines how we interact with our devices for a more natural, intuitive and immersive experience, supported by the powerful performance of Intel® processors.

And you can find more details with Realsense on https://software.intel.com/en-us/intel-realsense-sdk/download

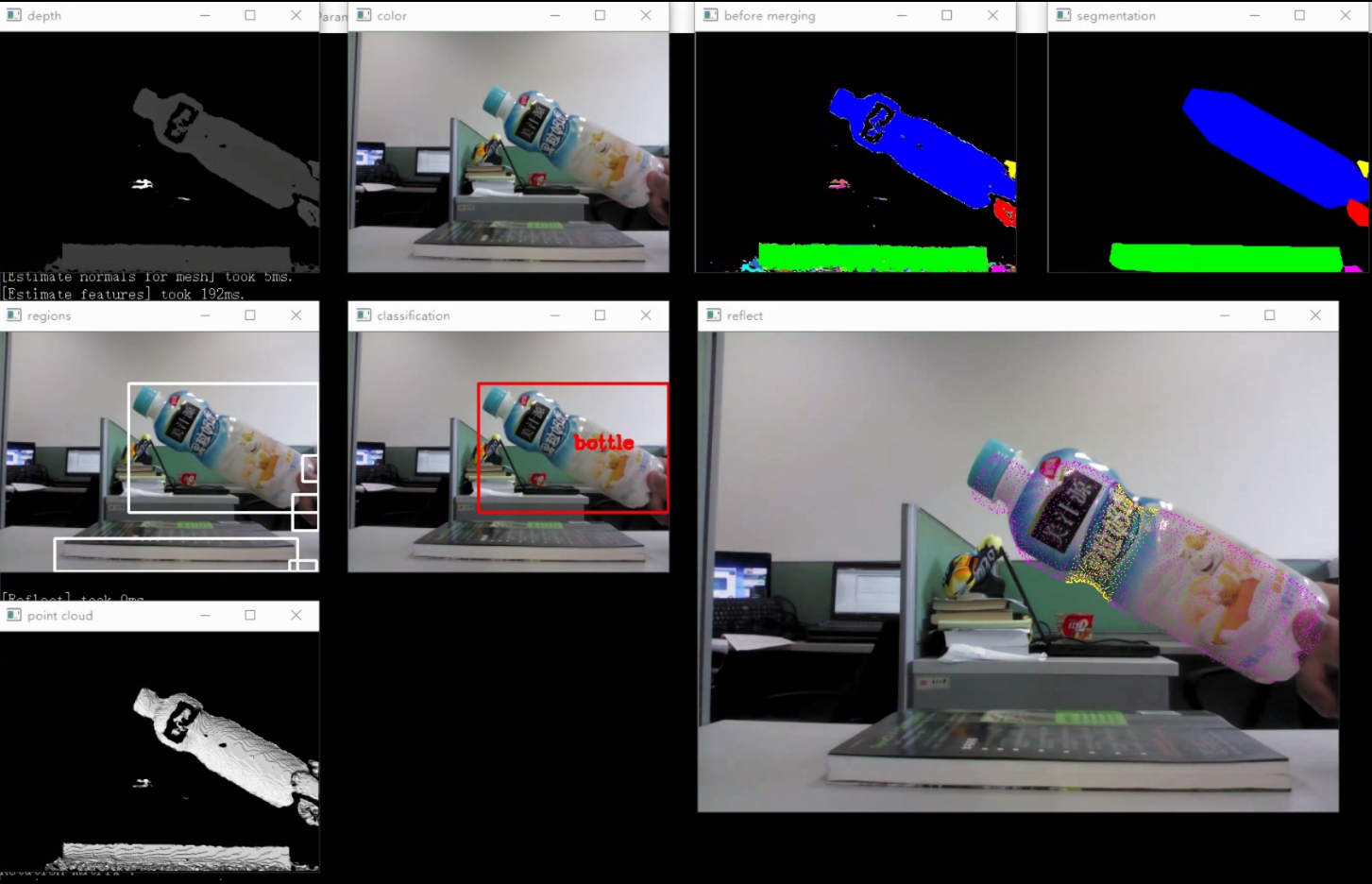

This program consists of four parts: Segmentation, classification, registration and reflection. First, depth data can be divided into serval regions with improved region-growing segmentation. Then classifly region catergory with a classic linear svm with HOG as feature. Next, regist mesh generated by Realsense with 3D-model which we built by 3D scanner inadvance. Last but not least, reflect Points Cloud to 2D-color-image. Finally, we can see purple point in folowing picture.

An improved region-growing segmentation efficiently divide depth data into topk main regions.

An classic Support Vector Machine (SVM) with Histogram of Oriented Gradient (HOG) as feature rapidly select regions contained objects.

Regist Point Cloud (3D mesh) with pre-built 3D-model, by RANSAC and ICP.

Reflect points into 2D image.

color and depth are soure data captured by Realsense. before merging is raw result with region-growing and segmentation merge small regions into representive regions as main regions. regions show the bounding boxes with convex hulls of main regions. And classification show region which probably contains object. The 3D Point Cloud window show the registration and reflect demonstrate the final result.

HAHA, the yellow point region means grasping points of Bottle. This is the real purpose of registration which can localize object grasping region

We just add some solutions which we have finished off into Issues. Welcome You to push problems you faced with.

深入Linux内核架构

深入理解程序设计:使用Linux汇编语言

UNP-V2

Linux C一站式学习

系统虚拟化-原理与实现

机器学习(西瓜书)

PRML

数字图像处理

点云库PCL学习教程

编译原理

编译器设计

Nmap扫描原理和应用

TCP/IP详解-V3

后台开发:核心技术与应用实践

Headfirst html + css

C++编程规范101条

C++并发编程实战

Think in Java

深入理解Java虚拟机

Java并发编程实战

Haskell趣学指南

计算机程序的构造和解释

The Awk Programming Language

智能时代

Just For Fun

特斯拉回忆录

民国风度

庐山会议实录

全球通史

极简欧洲史

足球根本不是圆的

暗时间

设计原本

程序员修炼之道-专业程序员必知的33个技巧

程序员健康指南

软技能代码之外的生存指南

构建之法:现代软件工程

编码:隐匿在计算机硬件背后的语言

代码整洁之道

代码大全

计算机的心智: 操作系统之哲学原理

C陷阱与缺陷

Unix编程艺术

白帽子讲web安全

Metasploit渗透测试魔鬼训练营

Violent Python

爱因斯坦传

果壳中的宇宙

The progress bar is just my reading progress of this book, not the popularity or recommendation rate of this book

不再允许字符串字面值常量赋值给一个 char *。如果需要用字符串字面值常量赋值和初始化一个 char *,应该使用 const char * 或者 auto。 e.g.

1 | char *str = "hello world!"; // 将出现弃用警告 |

C++98 异常说明、 unexcepted_handler、set_unexpected() 等相关特性被弃用,应该使用 noexcept。

static_cast、reinterpret_cast、const_cast 来进行类型转换。在编写 C++ 时,也应该尽可能的避免使用诸如 void* 之类的程序风格。而在不得不使用 C 时,应该注意使用 extern “C” 这种特性,将 C 语言的代码与 C++代码进行分离编译,再统一链接这种做法。 e.g.1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22// foo.h

extern "C" {

int add(int x, int y);

}

// foo.c

int add(int x, int y) {

return x+y;

}

// main.cpp

int main() {

add(1, 2);

return 0;

}

要先编译c代码, 然后再把c++和.o代码链接起来1

2gcc -c foo.c

g++ main.cpp foo.o -o main

nullptr 出现的目的是为了替代 NULL。在某种意义上来说,传统 C++ 会把 NULL、0 视为同一种东西,这取决于编译器如何定义 NULL,有些编译器会将 NULL 定义为 ((void*)0),有些则会直接将其定义为 0。

C++ 不允许直接将 void * 隐式转换到其他类型

C++11 引入了 nullptr 关键字,专门用来区分空指针、0。nullptr 的类型为 nullptr_t,能够隐式的转换为任何指针或成员指针的类型,也能和他们进行相等或者不等的比较。 防止NULL转换撑0, 进而在重载过程中匹配成int1 | #define LEN 10 |

在 C++11 之前,可以在常量表达式中使用的变量必须被声明为 const,在上面代码中,len_2 被定义成了常量,因此 len+5 是一个常量表达式,所以能够合法的分配一个数组;

而对于 arr_5 来说,C++98 之前的编译器无法得知 len_foo() 在运行期实际上是返回一个常数,这也就导致了非法的产生。C++11 提供了 constexpr 让用户显式的声明函数或对象构造函数在编译器会成为常数,这个关键字明确的告诉编译器应该去验证 len_foo 在编译器就应该是一个常数。也就是说, 相当于函数返回的值告诉编译器也是一个const, 可作为数组的长度定义。

同时constexpr的函数还支持递归, e.g.1

2

3constexpr int fibonacci(const int n) {

return n == 1 || n == 2 ? 1 : fibonacci(n-1)+fibonacci(n-2);

}

auto 在很早以前就已经进入了 C++,但始终作为一个存储类型的指示符存在,与 register 并存。在传统 C++ 中,如果一个变量没有声明为 register,将自动被视为一个 auto。然而register 被弃了,auto 的语义变更也就非常自然了。

1 | auto i = 5; // i 被推导为 int |

但是, auto 不能用于函数传参,因此下面的做法是无法通过编译的(考虑重载的问题,我们应该使用模板); 此外,auto 还不能用于推导数组类型

三者遍历方式等价, 只是最后一种auto的是元素本身类型, 不是迭代器本身1

2

3

4

5for(vector<int>::const_iterator itr = vec.cbegin(); itr != vec.cend(); ++itr)

for(auto itr = vec.cbegin(); itr != vec.cend(); ++itr);

for(auto item: vec)

decltype 关键字是为了解决 auto 关键字只能对变量进行类型推导的缺陷而出现的, 用法类似sizeof. e.g.计算某个表达式的类型:1

2

3auto x = 1;

auto y = 2;

decltype(x+y) z;

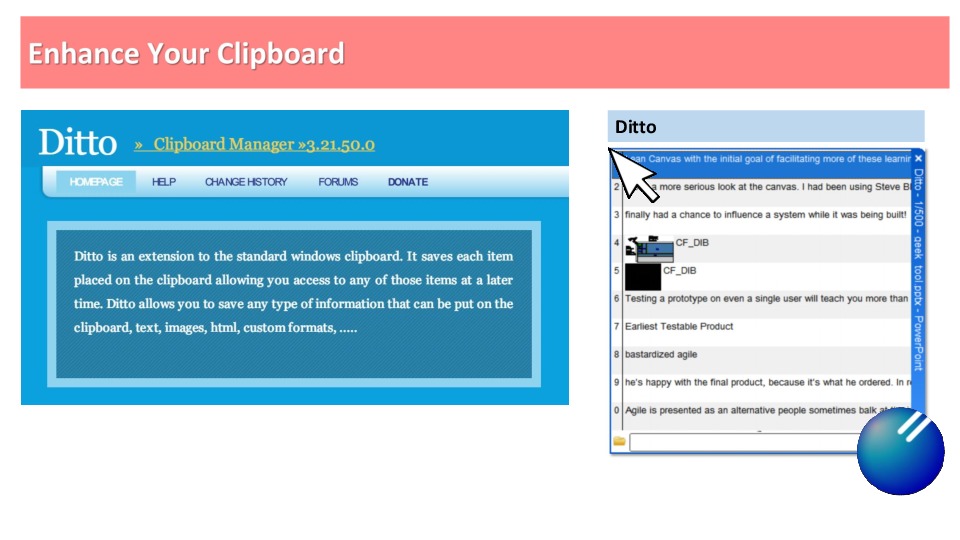

Enhance Clipboard (Platform: Windows)

Enhance Keyboard (Platform: Windows)

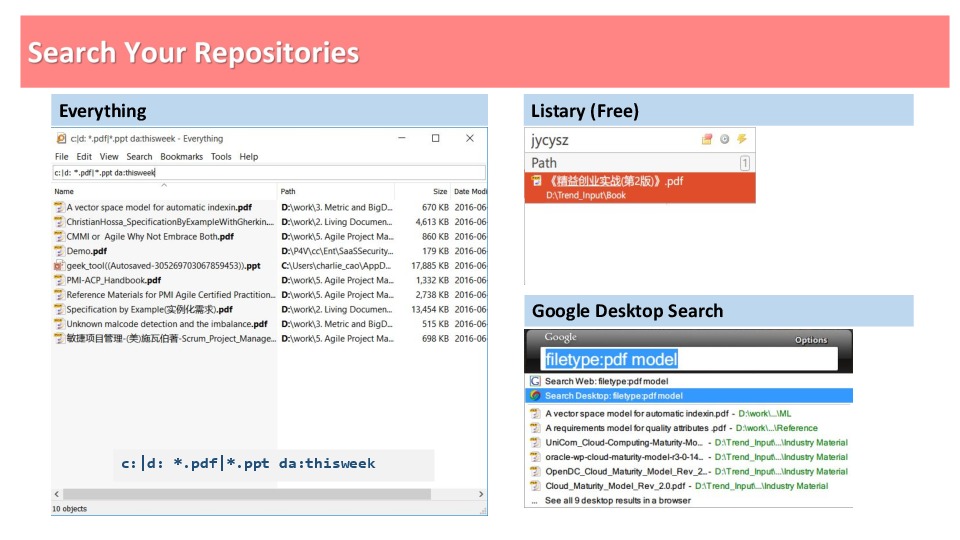

Search Repository (Platform: Windows)

example:1

2d:|e: *jpg dm:xxx-xxx

c:|d: *.pdf|*.ppt da:thisweek

(Platform: Windows)

(Platform: Windows)

SublimeCodeIntel

ELECTION

TrendMicro: http://www.trendmicro.com.cn/cn/

TrendMicro: http://www.trendmicro.com.cn/cn/